https://www.zaproxy.org/download/

https://www.zaproxy.org/download/

https://hostedscan.com

Détails de l’analyse de sécurité OWASP

HostedScan fournit deux analyses de sécurité OWASP pour répondre aux besoins de chaque utilisateur. Les deux analyses utilisent le scanner OWASP ZAP (Zaproxy) , un projet open source de premier plan utilisé par de nombreux grands acteurs du secteur de la sécurité. Ces analyses testent les sites Web et les applications Web pour détecter les 10 principaux risques OWASP et plus encore.

L’ analyse passive charge les pages d’un site Web et vérifie les vulnérabilités telles que les mauvaises configurations entre domaines, les cookies non sécurisés et les dépendances js vulnérables (voir le tableau ci-dessous pour la liste complète). Cette analyse se termine en quelques minutes.

Active Scan soumet des formulaires et envoie des requêtes à l’application Web pour tester des vulnérabilités telles que l’injection SQL, l’exécution de commandes à distance et les scripts intersites (voir le tableau ci-dessous pour la liste complète). L’analyse active n’est pas destructrice, mais elle peut envoyer des milliers de requêtes à une application Web tout en testant minutieusement toutes les vulnérabilités. Assurez-vous d’avoir l’autorisation du propriétaire de l’application pour exécuter cette analyse. Cette analyse peut prendre jusqu’à plusieurs heures, selon la cible analysée.

| Capacité de numérisation | Analyse passive | Analyse active |

|---|---|---|

| Divulgation des erreurs d’application | ||

| Redirection importante détectée (fuite potentielle d’informations sensibles) | ||

| Incompatibilité de jeu de caractères | ||

| En-tête Content-Type manquant | ||

| Cookie sans indicateur HttpOnly | ||

| Empoisonnement aux cookies | ||

| Cookie sans indicateur sécurisé | ||

| Inclusion de fichiers sources JavaScript inter-domaines | ||

| Mauvaise configuration entre domaines | ||

| Navigation dans l’annuaire | ||

| En-tête de réponse du serveur HTTP | ||

| Transition non sécurisée HTTP vers HTTPS dans la publication du formulaire | ||

| Transition non sécurisée HTTPS vers HTTP dans la publication du formulaire | ||

| Divulgation de hachage | ||

| Vulnérabilité Heartbleed OpenSSL (indicatif) | ||

| Divulgation d’informations – Messages d’erreur de débogage | ||

| Divulgation d’informations – Informations sensibles dans l’en-tête du référent HTTP | ||

| Divulgation d’informations – Informations sensibles dans l’URL | ||

| Divulgation d’informations – Commentaires suspects | ||

| ViewState JSF non sécurisé | ||

| Cookie de portée vague | ||

| Application Web moderne | ||

| Redirection ouverte | ||

| Divulgation des informations personnelles | ||

| Divulgation IP privée | ||

| Réexaminer les directives de contrôle du cache | ||

| Récupéré du cache | ||

| Tabulation inversée | ||

| Règles d’analyse passive des scripts | ||

| Les pages sécurisées incluent du contenu mixte | ||

| ID de session dans la réécriture d’URL | ||

| Règle d’analyse passive des statistiques | ||

| En-tête Strict-Transport-Security | ||

| Divulgation de l’horodatage | ||

| Jeu de caractères contrôlable par l’utilisateur | ||

| Attribut d’élément HTML contrôlable par l’utilisateur (XSS potentiel) | ||

| Événement JavaScript contrôlable par l’utilisateur (XSS) | ||

| Hachage du nom d’utilisateur trouvé | ||

| Demande de vérification identifiée | ||

| État d’affichage | ||

| Bibliothèque JS vulnérable (propulsée par Retire.js) | ||

| Détection de fichiers WSDL | ||

| Méthode d’authentification faible | ||

| En-tête de réponse X-AspNet-Version | ||

| Fuite d’informations sur l’en-tête du serveur X-Backend | ||

| Fuite d’informations d’en-tête X-ChromeLogger-Data (XCOLD) | ||

| Fuite d’informations sur le jeton X-Debug | ||

| Fuite d’informations .env | ||

| Fuite d’informations .htaccess | ||

| Navigation dans l’annuaire (mode actif uniquement) | ||

| CRLF Injection | ||

| Cross Site Scripting (persistant) | ||

| Cross Site Scripting (persistant) – Prime | ||

| Cross Site Scripting (persistant) – Spider | ||

| Cross Site Scripting (réfléchi) | ||

| Fuite d’informations sur ELMAH | ||

| Redirection externe | ||

| OBTENIR pour POST | ||

| Oracle de remplissage générique | ||

| Vulnérabilité OpenSSL Heartbleed | ||

| Log4Shell | ||

| Falsification des paramètres | ||

| Traversée du chemin | ||

| Exécution de code à distance – CVE-2012-1823 | ||

| Inclusion de fichiers distants | ||

| Injection de commandes de système d’exploitation à distance | ||

| Injection SQL | ||

| Injection SQL-MsSQL | ||

| Injection SQL-MySQL | ||

| Injection SQL – Oracle | ||

| Injection SQL – PostgreSQL | ||

| Règles d’analyse active des scripts | ||

| Injection de code côté serveur | ||

| Injection de modèle côté serveur | ||

| Injection de modèle côté serveur (aveugle) | ||

| Divulgation du code source – dossier /WEB-INF | ||

| Divulgation du code source – CVE-2012-1823 | ||

| Fuite d’informations sur l’actionneur à ressort | ||

| Printemps4Shell | ||

| Fuite d’informations Trace.axd | ||

| Attaque d’entité externe XML | ||

| Injection XPath | ||

| Injection XSLT |

https://hostedscan.com/openvas-vulnerability-scan

Nmap et 12 scripts NSE utiles

Nmap est le scanner de sécurité gratuit le plus populaire développé par Gordon Lyon (f.f. Fyodor Vaskovich). La première version de Nmapa a été publiée le 1er octobre 1997 dans le magazine en ligne Phrack.

Pour ceux qui s’intéressent aux débuts de ce scanner, voici un article complet qui montre les capacités et le code source de la première version de Nmap : The Art of Port Scanning.

Au moment de la rédaction de cet article, la dernière version de Nmap est la 7.70. Cette version est équipée de 588 scripts NSM (Nmap Scripting Engine), qui, avec un grand nombre d’options d’analyse standard, donnent la possibilité d’examiner plus attentivement les hôtes qui nous intéressent.

NSE peut être utilisé, entre autres, pour détecter plus précisément la version d’un service donné, casser les noms d’utilisateur et les mots de passe, détecter et utiliser des vulnérabilités connues, et même détecter les portes dérobées existantes laissées par l’attaquant et le fuzzing.

Une liste de tous les scripts disponibles avec des descriptions est publiée à https://nmap.org/nsedoc/. Alternativement, pour obtenir une liste, nous pouvons utiliser le terminal (en supposant que Nmap a été installé à l’emplacement par défaut) :

LINUX

- ls -1 /usr/share/nmap/scripts

WINDOWS

- dir « C :\Program Files\Nmap\scripts »

ou

- dir « C :\Program Files (x86)\Nmap\scripts »

Pour obtenir des informations sur l’objectif du script, utilisez la commande :

- nmap –script-help <nazwa_skryptu>

Ci-dessous, je vais essayer de présenter quelques scripts NSE utiles du point de vue des pentesters et des administrateurs de scripts.

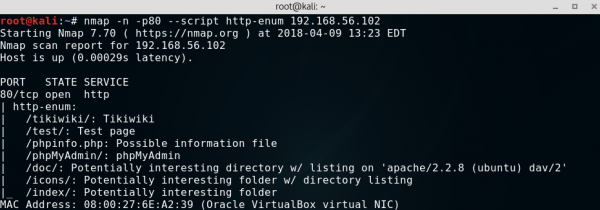

1. http-enum.nse

Le script http-enum, utilisant la base de données d’empreintes digitales par défaut, envoie plus de 2 000 requêtes au serveur Web, essayant d’atteindre des fichiers et/ou des répertoires spécifiques aux applications Web populaires. Si le serveur renvoie le code « 200 OK » ou « 401 Authentication Required » à l’une des requêtes, cela signifie que le fichier ou le répertoire souhaité est disponible sur le serveur, puis le script d’empreinte renverra le nom de l’application.

Le fonctionnement de ce script est similaire à celui de l’application Web populaire Scanner – Nikto, et il est possible de connecter la base de données d’empreintes digitales Nikto, contenant plus de 6 500 entrées, à la base de données de scripts par défaut à l’aide de l’argument http-fingerprints.nikto-db-path.Si, après cet argument, nous ne fournissons pas le chemin d’accès à la base de données Nikto, le script essaiera de localiser la base de données db_tests elle-même.

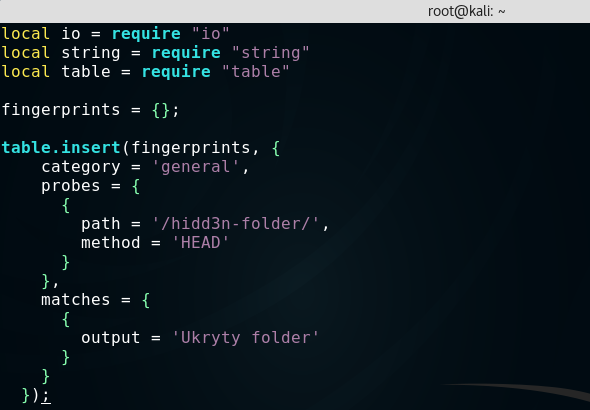

Alternativement, nous pouvons créer notre propre base de données d’empreintes digitales et l’indiquer dans l’argument http-enum.fingerprintfile.Pour ce faire, créez un script en Lua, par exemple, avec le contenu suivant :

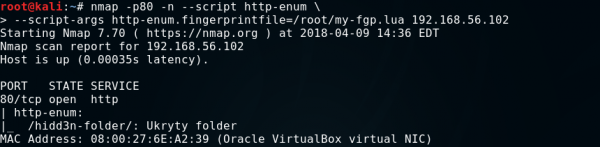

Ensuite, nous indiquons le chemin d’accès au script dans l’argument http-enum.fingerprintfile.

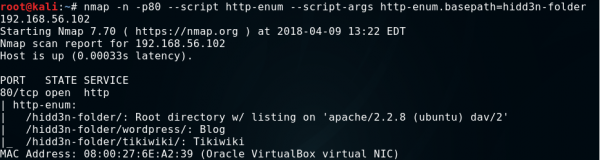

Un autre argument utile est http-enum.basepath, qui prend en paramètre le chemin à partir duquel l’analyse commencera.

Par défaut, le script http-enum traite ces fichiers et dossiers comme existants, ce à quoi le serveur répond avec les codes « 200 OK » et « 401 Authentication Required ».Pour étendre cette portée à tous les codes (à l’exception de « 404 Not Found »), utilisez l’argument http-enum.displayall.En conséquence, la probabilité de trouver des dossiers cachés est plus élevée, mais beaucoup plus de faux positifs sont générés.

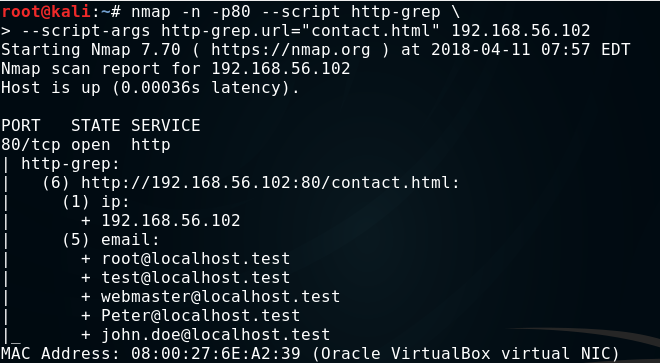

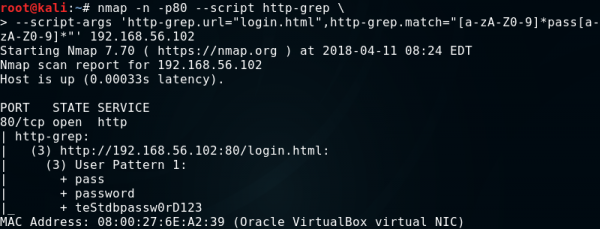

2. http-grep.nse

Le script http-grep recherche des informations utiles sur la page donnée. Par défaut, il renvoie les adresses e-mail et les adresses IP trouvées sur toutes les sous-pages découvertes par le script. Nous pouvons donner le script dans la sous-page de l’argument http-grep.url que nous voulons rechercher, et en utilisant l’argument, http-grep.builtins, nous étendrons la portée de la recherche aux adresses e-mail, aux adresses IP, aux numéros de téléphone, aux cartes Mastercard, Visa, Discover, Amex et SSN.Si nous voulons ajouter un mot ou une expression régulière à rechercher, nous le passons à l’argument, http-grep.match.Par défaut, définie sur 3, la profondeur de recherche peut être modifiée à l’aide de l’argument http-grep.maxdepth.

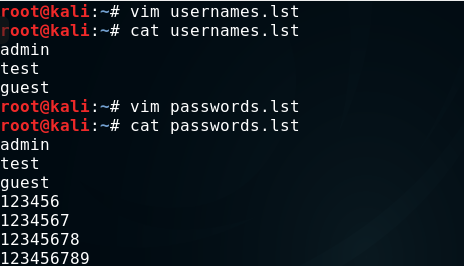

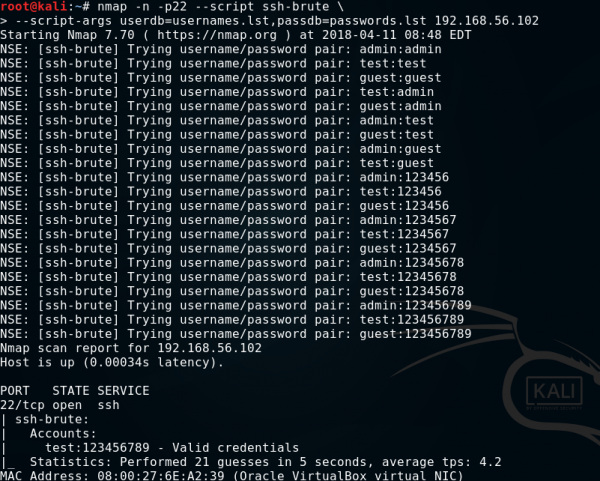

3. ssh-brute.nse

Le script ssh-brute est utilisé pour casser les mots de passe du service SSH avec la saisie de texte prédictive. Par défaut, il utilise sa propre base de données, plutôt une vaste base de données d’utilisateurs et de mots de passe. Cependant, vous pouvez passer nos lettres au script en utilisant les arguments userdb et passdb.

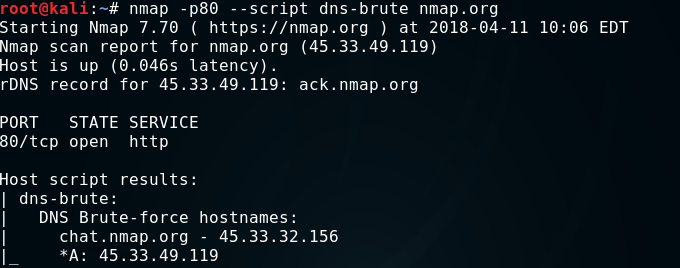

4. dns-brute.nse

Le script dns-brute essaie de trouver autant de sous-domaines que l’hôte testé en utilisant les noms de sous-domaines les plus fréquemment utilisés.

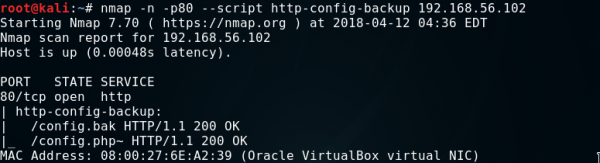

5. http-config-backup.nse

Le script http-config-backup envoie de nombreuses requêtes au serveur Web, en essayant d’obtenir une copie de la configuration du CMS populaire laissée par l’utilisateur ou l’éditeur de texte. Selon les recherches menées par l’auteur de l’outil CMSploit, qui s’inspire du script http-config-backup, près de 1% des sites web utilisant le CMS révèlent leurs données d’accès à la base de données par le biais de copies laissées de la configuration.

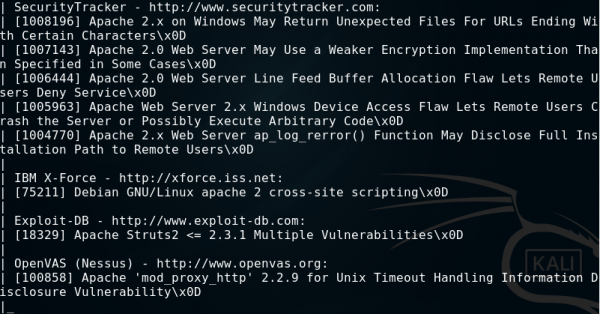

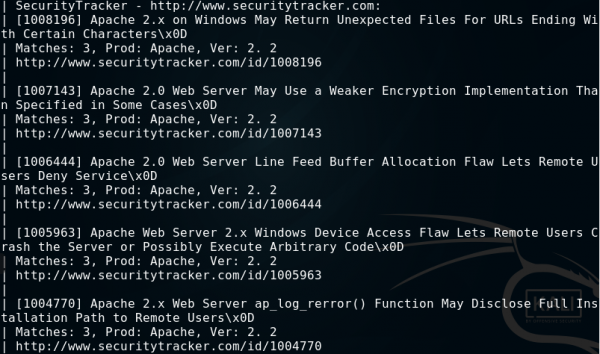

6. vulscan.nse

Le script vulscan ajoute la fonctionnalité de scanner de vulnérabilité de Nmap. Malheureusement, il ne fait pas partie de la bibliothèque de scripts Nmap standard, donc pour l’utiliser, veuillez le télécharger à partir de http://www.computec.ch/projekte/vulscan/?s=download et placer le dossier vulscan décompressé dans le répertoire des scripts Nmap.

Dans le cas de ce script, vous devez utiliser l’option supplémentaire -sV, qui est utilisée pour détecter la version du logiciel analysé, puis, sur sa base, le script utilisant plusieurs bases de données (fichiers .csv dans le dossier vulscan) suggère des vulnérabilités possibles.

Pour modifier le modèle de résultat du script, vous pouvez utiliser l’argument vulscanoutput, qui peut prendre l’un des quatre arguments suivants :

- Détails – par conséquent, nous obtiendrons le nom de la vulnérabilité, le nombre de correspondances, le nom et la version du logiciel, ainsi que des liens vers des exploits ou des explications sur les vulnérabilités.

- listid – par conséquent, nous obtenons le même ID ou les mêmes vulnérabilités détectées par CVE

- listlink – par conséquent, nous obtiendrons des liens vers des exploits ou des vulnérabilités

- listtitle – par conséquent, nous n’obtiendrons que les noms des vulnérabilités détectées

Vous pouvez également créer votre propre modèle à l’aide des éléments suivants :

- {id} – ID de vulnérabilité

- {title} – titre de la vulnérabilité

- {matches} – le nombre de correspondances

- {product} – le nom du logiciel

- {version} – version du logiciel

- {link} – lien vers l’exploit/explication de la vulnérabilité

- \n – une nouvelle ligne

- \t – tabulatrice

Voici à quoi ressemblera la commande, dont le résultat sera une table contenant l’ID et le lien de vulnérabilité :

|

1

|

nmap –sV —script vulscan/vulscan —script–args vulscanoutput=‘{id}\t{link}’

|

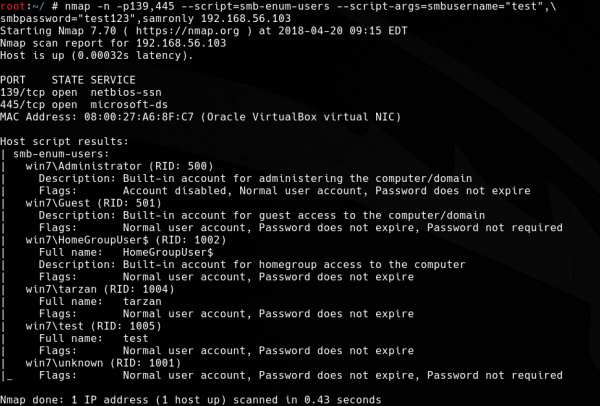

7. smb-enum-users.nse

La tâche du script smb-enum-users est d’énumérer tous les utilisateurs disponibles sur le système Windows analysé. Ce script utilise le protocole MSRPC (Microsoft RPC) et deux techniques d’énumération :

- SAMR – cette technique renvoie plus d’informations que le nom de l’utilisateur lui-même, est beaucoup moins « bruyante » que LSA, et parce qu’elle utilise une fonction dédiée, elle renverra tous les comptes existants. Nécessite des privilèges d’utilisateur minimaux (ne nécessite aucune autorisation sous Windows 2000) ;

- LSA : en plus des noms d’utilisateur, renvoie les comptes système, les groupes et les alias. Nécessite moins d’autorisation de la part de SAMR : il peut être utilisé avec des privilèges d’invité, mais il génère un grand nombre de journaux sur le système analysé.

Lorsque nous exécutons le script sans arguments, il utilisera les deux techniques ci-dessus. Si vous souhaitez limiter l’analyse à une seule technique, utilisez simplement l’argument :

- samronly – pour l’analyse SAMR uniquement ;

- lsaonly – pour la numérisation uniquement par LSA.

Si un compte invité avec un mot de passe vide n’est pas disponible sur le système analysé, nous devrons utiliser les arguments smsusername et smbpassword et donner au système les données d’accès de l’utilisateur. Dans ce cas, vous pouvez également limiter le scan à la technique SAMR elle-même pour la rendre plus « silencieuse ».

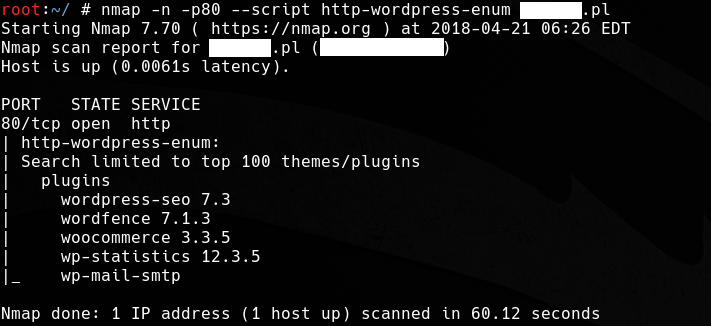

8. http-wordpress-enum.nse

Le script http-wordpress-enum, utilisant la base de données wp-themes.lst contenant environ 32 000 entrées et la base de données wp-plugins.lst avec plus de 14 000 plugins WordPress, vérifie quels thèmes et plugins ont été installés sur le site scanné. Les noms dans les bases de données sont triés par popularité. Passer un nombre dans l’argument http-wordpress-enum.search-limit changera la valeur par défaut de la vérification des 100 plugins et thèmes les plus populaires, et lorsque nous passerons « all », tous les noms des bases de données seront vérifiés. Si WordPress sur le serveur testé a été installé dans un répertoire non standard, nous indiquons son chemin dans l’argument http-wordpress-enum.root.Un autre paramètre utile est http-wordpress-enum.check-latest, qui vérifiera la validité des plugins et des motifs si nous passons « true ».

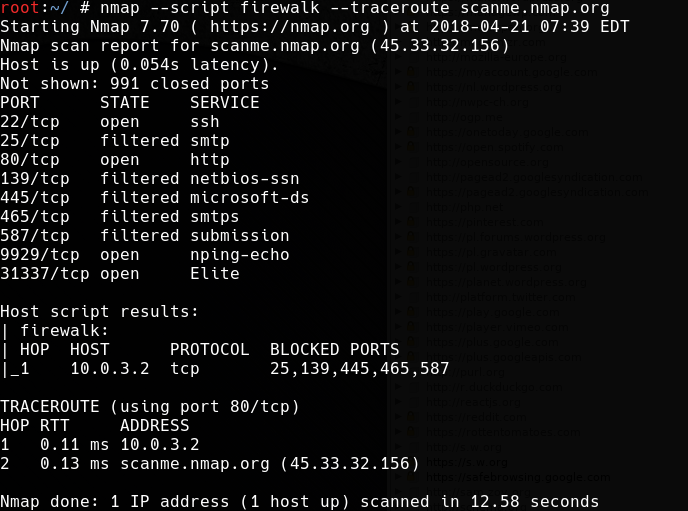

9. firewalk.nse (en anglais seulement)

Le script Firewalk, utilisant la technique de suivi des paquets (traceroute) et le passage de la durée de vie, connu sous le nom de firewalking, tente de détecter les règles de pare-feu/passerelle. Les paramètres d’analyse peuvent être contrôlés à l’aide des arguments suivants :

- firewalk.max-probed-ports – le nombre de ports à tester pour chaque protocole. Défini sur -1, examinez tous les ports filtrés ;

- firewalk.max-retries – le nombre maximal de retransmissions ;

- firewalk.recv-timeout – la durée de la boucle qui collecte les paquets (en millisecondes) ;

- firewalk.max-active-probes – nombre maximal d’analyses parallèles ;

- firewalk.probe-timeout : validité d’une seule analyse (en millisecondes).

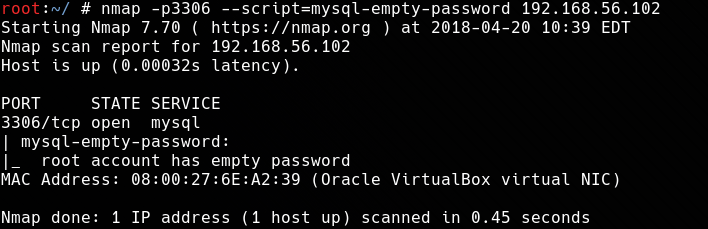

10. mysql-vide-mot-de-passe.nse

Le script mysql-empty-password vérifie s’il est possible de se connecter au serveur MySQL avec le compte root ou anonyme en utilisant un mot de passe vide.

11. mysql-users.nse

Le script mysql-users est utilisé pour lister les utilisateurs disponibles sur le serveur MySQL. Pour la liste, nous utiliserons le compte root avec un mot de passe vide, que nous avons découvert dans le script précédent. Nous fournissons les données d’accès dans les arguments mysqluser et mysqlpass.Lorsque le mot de passe est vide, vous pouvez omettre l’argument mysqlpass.

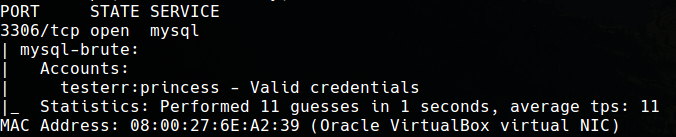

12. mysql-brute.nse

Le script mysql-brute est utilisé pour casser les données d’accès au serveur MySQL. Le script précédent a détecté l’utilisateur testerr dont nous allons maintenant essayer de casser le mot de passe. Au début, créez un fichier avec des noms d’utilisateur ; Dans cet exemple, il ne s’agira que d’un utilisateur de Testerr.

Ensuite, nous passons la liste créée à l’argument userdb et, éventuellement, nous pouvons utiliser l’argument passdb pour indiquer la base de données de mots de passe.

Il n’est pas nécessaire de donner vos scripts à votre base de données, et si vous ne le faites pas, elle utilisera les bases de données par défaut avec les identifiants et mots de passe les plus populaires. Dans cet exemple, nous allons utiliser la base de données par défaut de plus de 5 000 mots de passe populaires sans utiliser l’argument passdb.

Résumé

Nmap devrait sans aucun doute être l’un des outils de base de tout pentester et administrateur, et le nombre toujours croissant de scripts NSE étendus lui permet de disposer des fonctionnalités qui permettent de tester en détail la sécurité du réseau sans avoir besoin d’utiliser d’autres outils

Microsoft Windows [version 10.0.22621.2428]

(c) Microsoft Corporation. Tous droits réservés.

C:\Windows\System32>cd ..

C:\Windows>cd 00

Le chemin d’accès spécifié est introuvable.

C:\Windows>cd ..

C:\>nmap

Nmap 7.94 ( https://nmap.org )

Usage: nmap [Scan Type(s)] [Options] {target specification}

TARGET SPECIFICATION:

Can pass hostnames, IP addresses, networks, etc.

Ex: scanme.nmap.org, microsoft.com/24, 192.168.0.1; 10.0.0-255.1-254

-iL <inputfilename>: Input from list of hosts/networks

-iR <num hosts>: Choose random targets

–exclude <host1[,host2][,host3],…>: Exclude hosts/networks

–excludefile <exclude_file>: Exclude list from file

HOST DISCOVERY:

-sL: List Scan – simply list targets to scan

-sn: Ping Scan – disable port scan

-Pn: Treat all hosts as online — skip host discovery

-PS/PA/PU/PY[portlist]: TCP SYN/ACK, UDP or SCTP discovery to given ports

-PE/PP/PM: ICMP echo, timestamp, and netmask request discovery probes

-PO[protocol list]: IP Protocol Ping

-n/-R: Never do DNS resolution/Always resolve [default: sometimes]

–dns-servers <serv1[,serv2],…>: Specify custom DNS servers

–system-dns: Use OS’s DNS resolver

–traceroute: Trace hop path to each host

SCAN TECHNIQUES:

-sS/sT/sA/sW/sM: TCP SYN/Connect()/ACK/Window/Maimon scans

-sU: UDP Scan

-sN/sF/sX: TCP Null, FIN, and Xmas scans

–scanflags <flags>: Customize TCP scan flags

-sI <zombie host[:probeport]>: Idle scan

-sY/sZ: SCTP INIT/COOKIE-ECHO scans

-sO: IP protocol scan

-b <FTP relay host>: FTP bounce scan

PORT SPECIFICATION AND SCAN ORDER:

-p <port ranges>: Only scan specified ports

Ex: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9

–exclude-ports <port ranges>: Exclude the specified ports from scanning

-F: Fast mode – Scan fewer ports than the default scan

-r: Scan ports sequentially – don’t randomize

–top-ports <number>: Scan <number> most common ports

–port-ratio <ratio>: Scan ports more common than <ratio>

SERVICE/VERSION DETECTION:

-sV: Probe open ports to determine service/version info

–version-intensity <level>: Set from 0 (light) to 9 (try all probes)

–version-light: Limit to most likely probes (intensity 2)

–version-all: Try every single probe (intensity 9)

–version-trace: Show detailed version scan activity (for debugging)

SCRIPT SCAN:

-sC: equivalent to –script=default

–script=<Lua scripts>: <Lua scripts> is a comma separated list of

directories, script-files or script-categories

–script-args=<n1=v1,[n2=v2,…]>: provide arguments to scripts

–script-args-file=filename: provide NSE script args in a file

–script-trace: Show all data sent and received

–script-updatedb: Update the script database.

–script-help=<Lua scripts>: Show help about scripts.

<Lua scripts> is a comma-separated list of script-files or

script-categories.

OS DETECTION:

-O: Enable OS detection

–osscan-limit: Limit OS detection to promising targets

–osscan-guess: Guess OS more aggressively

TIMING AND PERFORMANCE:

Options which take <time> are in seconds, or append ‘ms’ (milliseconds),

‘s’ (seconds), ‘m’ (minutes), or ‘h’ (hours) to the value (e.g. 30m).

-T<0-5>: Set timing template (higher is faster)

–min-hostgroup/max-hostgroup <size>: Parallel host scan group sizes

–min-parallelism/max-parallelism <numprobes>: Probe parallelization

–min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout <time>: Specifies

probe round trip time.

–max-retries <tries>: Caps number of port scan probe retransmissions.

–host-timeout <time>: Give up on target after this long

–scan-delay/–max-scan-delay <time>: Adjust delay between probes

–min-rate <number>: Send packets no slower than <number> per second

–max-rate <number>: Send packets no faster than <number> per second

FIREWALL/IDS EVASION AND SPOOFING:

-f; –mtu <val>: fragment packets (optionally w/given MTU)

-D <decoy1,decoy2[,ME],…>: Cloak a scan with decoys

-S <IP_Address>: Spoof source address

-e <iface>: Use specified interface

-g/–source-port <portnum>: Use given port number

–proxies <url1,[url2],…>: Relay connections through HTTP/SOCKS4 proxies

–data <hex string>: Append a custom payload to sent packets

–data-string <string>: Append a custom ASCII string to sent packets

–data-length <num>: Append random data to sent packets

–ip-options <options>: Send packets with specified ip options

–ttl <val>: Set IP time-to-live field

–spoof-mac <mac address/prefix/vendor name>: Spoof your MAC address

–badsum: Send packets with a bogus TCP/UDP/SCTP checksum

OUTPUT:

-oN/-oX/-oS/-oG <file>: Output scan in normal, XML, s|<rIpt kIddi3,

and Grepable format, respectively, to the given filename.

-oA <basename>: Output in the three major formats at once

-v: Increase verbosity level (use -vv or more for greater effect)

-d: Increase debugging level (use -dd or more for greater effect)

–reason: Display the reason a port is in a particular state

–open: Only show open (or possibly open) ports

–packet-trace: Show all packets sent and received

–iflist: Print host interfaces and routes (for debugging)

–append-output: Append to rather than clobber specified output files

–resume <filename>: Resume an aborted scan

–noninteractive: Disable runtime interactions via keyboard

–stylesheet <path/URL>: XSL stylesheet to transform XML output to HTML

–webxml: Reference stylesheet from Nmap.Org for more portable XML

–no-stylesheet: Prevent associating of XSL stylesheet w/XML output

MISC:

-6: Enable IPv6 scanning

-A: Enable OS detection, version detection, script scanning, and traceroute

–datadir <dirname>: Specify custom Nmap data file location

–send-eth/–send-ip: Send using raw ethernet frames or IP packets

–privileged: Assume that the user is fully privileged

–unprivileged: Assume the user lacks raw socket privileges

-V: Print version number

-h: Print this help summary page.

EXAMPLES:

nmap -v -A scanme.nmap.org

nmap -v -sn 192.168.0.0/16 10.0.0.0/8

nmap -v -iR 10000 -Pn -p 80

SEE THE MAN PAGE (https://nmap.org/book/man.html) FOR MORE OPTIONS AND EXAMPLES

C:\>nmap 192.168.1.0/24

Starting Nmap 7.94 ( https://nmap.org ) at 2023-11-02 09:31 Europe de lÆOuest

Nmap scan report for internetbox.home (192.168.1.1)

Host is up (0.0067s latency).

Not shown: 994 closed tcp ports (reset)

PORT STATE SERVICE

53/tcp open domain

80/tcp open http

443/tcp open https

9900/tcp open iua

49152/tcp open unknown

49153/tcp open unknown

MAC Address: A0:B5:49:11:46:50 (Arcadyan)

Nmap scan report for internetbox-nas.home (192.168.1.220)

Host is up (0.0067s latency).

Not shown: 999 closed tcp ports (reset)

PORT STATE SERVICE

7000/tcp open afs3-fileserver

MAC Address: A0:B5:49:11:46:56 (Arcadyan)

Nmap scan report for galaxy-s23-ultra.home (192.168.1.103)

Host is up (0.00024s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

Nmap done: 256 IP addresses (3 hosts up) scanned in 3.96 seconds

C:\>ifconfig

‘ifconfig’ n’est pas reconnu en tant que commande interne

ou externe, un programme exécutable ou un fichier de commandes.

C:\>ipconfig

Configuration IP de Windows

Carte réseau sans fil Connexion au réseau local* 1 :

Statut du média. . . . . . . . . . . . : Média déconnecté

Suffixe DNS propre à la connexion. . . :

Carte réseau sans fil Connexion au réseau local* 2 :

Statut du média. . . . . . . . . . . . : Média déconnecté

Suffixe DNS propre à la connexion. . . :

Carte réseau sans fil Wi-Fi :

Suffixe DNS propre à la connexion. . . : home

Adresse IPv6. . . . . . . . . . . . . .: 2a02:1210:5ac0:ad00:f9cc:b860:4392:1d5a

Adresse IPv6 temporaire . . . . . . . .: 2a02:1210:5ac0:ad00:7ce0:b77d:eac8:5034

Adresse IPv6 de liaison locale. . . . .: fe80::c74:5838:81f7:8879%17

Adresse IPv4. . . . . . . . . . . . . .: 192.168.1.103

Masque de sous-réseau. . . . . . . . . : 255.255.255.0

Passerelle par défaut. . . . . . . . . : fe80::a2b5:49ff:fe11:4650%17

192.168.1.1

Carte Ethernet Connexion réseau Bluetooth :

Statut du média. . . . . . . . . . . . : Média déconnecté

Suffixe DNS propre à la connexion. . . :

C:\>nmap -O 192.168.1.103

Starting Nmap 7.94 ( https://nmap.org ) at 2023-11-02 09:33 Europe de lÆOuest

Nmap scan report for galaxy-s23-ultra.home (192.168.1.103)

Host is up (0.00035s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

Device type: general purpose

Running: Microsoft Windows 10

OS CPE: cpe:/o:microsoft:windows_10:1607

OS details: Microsoft Windows 10 1607

Network Distance: 0 hops

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 1.29 seconds

C:\>nmap — script default 192.168.1.103

Starting Nmap 7.94 ( https://nmap.org ) at 2023-11-02 09:35 Europe de lÆOuest

Failed to resolve « script ».

Failed to resolve « default ».

Nmap scan report for galaxy-s23-ultra.home (192.168.1.103)

Host is up (0.000014s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

Nmap done: 1 IP address (1 host up) scanned in 5.61 seconds

C:\>nmap -V –script vuln 192.168.1.103

Nmap version 7.94 ( https://nmap.org )

Platform: i686-pc-windows-windows

Compiled with: nmap-liblua-5.4.4 openssl-3.0.8 nmap-libssh2-1.10.0 nmap-libz-1.2.13 nmap-libpcre-7.6 Npcap-1.75 nmap-libdnet-1.12 ipv6

Compiled without:

Available nsock engines: iocp poll select

C:\>

- Reconnaissance. Il s’agit de la phase initiale au cours de laquelle la personne en charge du test d’intrusion recueille des données sur la cible. …

- Analyse. …

- Évaluation de la vulnérabilité. …

- Exploitation. …

- Rapports.

Les tests d’intrusion, également appelés pentesting, sont une forme spécifique d’évaluation de la cybersécurité. Il s’agit principalement de simuler des cyberattaques sur des systèmes informatiques, des réseaux ou des applications afin d’identifier les vulnérabilités potentielles avant que les pirates ne puissent les exploiter. Mais il ne s’agit pas seulement de trouver les points faibles. Les tests d’intrusion visent à comprendre l’impact potentiel de ces vulnérabilités sur l’entreprise, les données et les utilisateurs finaux.

Comme l’indiquent les premières lignes, nous abordons aujourd’hui les aspects les plus délicats des tests d’intrusion. Pourquoi est-il important de documenter ces tests ? Quels sont les types de tests d’intrusion ? Quels en sont les avantages ? Cet article répond à ces questions et à bien d’autres.

Pourquoi est-il important de procéder en permanence à des tests d’intrusion ?

Le changement est la seule constante du monde numérique. Les mises à jour de logiciels, les développements d’infrastructures et l’évolution des cybermenaces font de l’environnement numérique un espace dynamique, c’est le moins que l’on puisse dire. De nouvelles vulnérabilités apparaissent au fur et à mesure que la technologie progresse, ce qui rend indispensables des tests d’intrusion permanents.

En évaluant et en réévaluant continuellement leurs défenses, les organisations peuvent s’assurer qu’elles restent capables de résister aux menaces existantes et, plus important encore, aux menaces émergentes. En outre, à mesure que les entreprises se développent, étendent leur infrastructure et mettent en œuvre davantage de solutions de réseau, la surface d’attaque potentielle s’agrandit. Des tests réguliers permettent de s’assurer que les défenses d’une entreprise évoluent en même temps qu’elle.

De nos jours, alors que l’on estime la cybercriminalité comme étant l’activité criminelle la plus lucrative et que l’on s’attend même à ce qu’elle gagne en sophistication et en fréquence, les tests d’intrusion devraient faire partie intégrante des processus des organisations.

Les avantages des tests d’intrusion

Les tests d’intrusion offrent tout un panel d’avantages qui vont au-delà de l’identification des vulnérabilités :

-

Défense proactive. La nature proactive d’un test d’intrusion est l’un de ses principaux avantages. Plutôt que d’adopter des stratégies réactives et d’attendre qu’une cyberattaque se produise, les organisations peuvent rechercher les vulnérabilités potentielles. Ce type d’approche garantit que les menaces potentielles sont identifiées et atténuées avant qu’elles ne puissent être exploitées par des acteurs malveillants.

-

Prise de décision éclairée. Grâce aux enseignements tirés des tests d’intrusion, les organisations peuvent décider d’une stratégie de sécurité fondée sur des données. Qu’il s’agisse d’allouer des ressources à des domaines spécifiques, de donner la priorité à la correction des vulnérabilités ou d’investir dans des outils de sécurité, un test d’intrusion apporte toujours la visibilité nécessaire à une prise de décision efficace.

-

Conformité réglementaire. Pour de nombreux secteurs, la conformité réglementaire est une obligation. Grâce aux tests d’intrusion, les organisations peuvent se conformer aux réglementations sectorielles plus facilement et plus efficacement, évitant ainsi d’éventuels problèmes juridiques et de lourdes amendes.

-

Amélioration de la réputation. Les fuites de données et les cyberattaques peuvent gravement entacher la réputation d’une organisation. Dans certains cas, elles peuvent même entraîner la fermeture pure et simple d’une entreprise. En effectuant régulièrement des tests d’intrusion et en démontrant leur engagement en matière de cybersécurité, les organisations peuvent améliorer leur réputation et inspirer confiance à leurs clients, partenaires et parties prenantes.

-

Réduction des coûts. Bien que les tests d’intrusion aient un coût initial, les économies à long terme peuvent être substantielles, surtout si l’on tient compte des amendes encourues en cas de fuite de données. L’identification et la correction des vulnérabilités à un stade précoce permettent d’éviter les pertes financières et les atteintes à la réputation potentiellement importantes associées à une fuite de données.

Types de tests d’intrusion

Le monde numérique est vaste et le spectre des vulnérabilités potentielles l’est tout autant. Des actifs et des scénarios différents nécessitent des types variés de tests d’intrusion.

-

Tests d’intrusion des réseaux. Ce type de test peut être considéré comme une plongée en profondeur dans l’infrastructure du réseau d’une organisation. Il évalue la robustesse des serveurs, des pare-feu, des routeurs et d’autres dispositifs de réseau contre les attaques potentielles. L’objectif d’un test d’intrusion dans un réseau est de s’assurer que les données en transit restent sécurisées à tout moment.

-

Tests d’intrusion des applications Web. Les cyber-escrocs aiment cibler les applications Web compte tenu de leur accessibilité sur Internet. Un test d’intrusion sur une application Web explore les subtilités de ces applications, de l’interface utilisateur frontale aux bases de données dorsales. Il évalue tous les aspects de l’application Web et met en évidence les vulnérabilités potentielles.

-

Tests d’intrusion des applications mobiles. La popularité des appareils mobiles a entraîné une explosion des applications mobiles. Ce test porte à la fois sur l’application et sur la plateforme mobile sous-jacente, ce qui garantit la sécurité des données des utilisateurs.

-

Tests d’intrusion physique. Souvent négligé, ce test évalue les mesures de sécurité physiques d’une organisation. Il simule des tentatives d’accès physique non autorisé à des installations, dans le but d’identifier d’éventuelles failles de sécurité dans des domaines tels que la surveillance, les contrôles d’accès et la sensibilisation des employés à la sécurité.

Méthodes de test d’intrusion

Différentes méthodes de tests d’intrusion peuvent fournir des approches uniques, adaptées à divers scénarios :

-

Tests externes. Cette méthode se concentre sur l’évaluation de la sécurité des actifs d’une organisation qui sont visibles sur Internet et peuvent donc être exploités. Il s’agit d’une évaluation approfondie des applications, des sites Web et des serveurs destinés au public, qui fournit des informations sur les vulnérabilités potentielles que les attaquants externes pourraient chercher à exploiter.

-

Tests internes. Toutes les menaces ne viennent pas de l’extérieur. En fait, l’étude 2023 Insider Threat de Gurucul indique que les menaces issues d’initiés sont une préoccupation majeure pour les organisations de toutes sortes. La simulation des menaces internes est essentielle pour évaluer les risques posés par les menaces potentielles provenant de l’intérieur de l’organisation, qu’il s’agisse d’un employé mécontent ou d’un sous-traitant aux intentions malveillantes.

-

Tests en aveugle. Lors d’un test en aveugle, les testeurs ont une connaissance limitée de la cible. Il s’agit d’une simulation réelle qui reproduit des scénarios dans lesquels les cybercriminels utilisent diverses techniques pour recueillir des renseignements et lancer des attaques. C’est un excellent moyen de comprendre le fonctionnement des cyberattaques en temps réel.

-

Test en double aveugle. Pour aller encore plus loin dans le réalisme, lors d’un test en double aveugle, même les équipes informatiques et de sécurité de l’organisation ne sont pas au courant du test. Cette approche permet d’évaluer les capacités de réaction en temps réel de l’organisation et de fournir des informations sur l’efficacité de la détection et de la résolution des incidents.

-

Tests ciblés. Il s’agit d’une méthode de collaboration dans laquelle l’organisation et le testeur sont tous deux au courant du test. Cette approche transparente, souvent utilisée à des fins didactiques, fournit une vue d’ensemble de la sécurité et permet de former les équipes internes.

Les cinq phases du test d’intrusion

Dans la plupart des cas, le test d’intrusion comprend cinq phases. Voici les cinq phases types d’un test d’intrusion.

-

Reconnaissance. Il s’agit de la phase initiale au cours de laquelle la personne en charge du test d’intrusion recueille des données sur la cible. Ces informations peuvent concerner des adresses IP, des noms de domaine, des infrastructures de réseau et même des informations sur les employés. L’objectif est de collecter des données qui peuvent être utilisées pour trouver des vulnérabilités réelles. Cette phase peut impliquer à la fois des méthodes passives, comme l’étude des informations accessibles au public, et des méthodes actives, comme l’interaction directe avec le système cible.

-

Analyse. L’étape suivant la collecte d’informations consiste à identifier les points d’entrée potentiels. Cette opération consiste à analyser le système de différentes manières afin d’identifier les ports potentiellement ouverts, les services et les applications en cours d’exécution, ainsi que leurs versions. L’objectif est de déterminer comment la cible réagit à diverses tentatives d’intrusion, ce qui peut fournir une feuille de route pour l’attaque proprement dite.

-

Évaluation de la vulnérabilité. Avec une image claire de l’infrastructure de la cible, le testeur recherche maintenant les faiblesses. Cette phase implique souvent l’utilisation d’outils automatisés, de bases de données et de techniques manuelles pour identifier les vulnérabilités du système. Le résultat est une liste réduite des points faibles potentiels qui pourraient être exploités lors de la phase suivante.

-

Exploitation. Au cours de cette phase, le testeur essaie d’exploiter les vulnérabilités identifiées. L’objectif n’est pas seulement d’ouvrir une faille dans le système, mais de comprendre l’impact potentiel de chaque vulnérabilité. Par exemple, la vulnérabilité peut-elle être utilisée pour obtenir un accès non autorisé, gérer les privilèges d’accès ou accéder à des données sensibles ? Cette phase permet de se faire une idée précise de ce qu’un attaquant pourrait accomplir en situation réelle.

-

Rapports. Après l’évaluation, le testeur rédige un rapport détaillé. Ce rapport comprend généralement un résumé de l’évaluation, les vulnérabilités détectées, les données consultées et des recommandations pour sécuriser le système. L’objectif est ici de fournir à l’organisation des informations exploitables qui pourraient être mises en œuvre pour renforcer son dispositif de sécurité global. Cette phase est cruciale, car elle permet non seulement de mettre en évidence les points faibles, mais aussi de guider l’organisation sur les mesures à prendre pour améliorer son dispositif de sécurité.

Conclusion

Dans l’environnement numérique, les tests d’intrusion devraient faire partie intégrante des processus d’une organisation, en particulier si l’entreprise aspire à la réussite. Il est important de noter que les tests d’intrusion ne servent pas uniquement à identifier les vulnérabilités. Ces tests visent à comprendre les implications plus larges des vulnérabilités sur le dispositif de sécurité global d’une organisation. En simulant des cyberattaques, les entreprises peuvent obtenir des informations précieuses sur leurs défenses, ce qui leur permet de prendre des décisions éclairées sur les points à renforcer dans leurs mesures de sécurité.

Mais si les tests d’intrusion fournissent un panorama approfondi des vulnérabilités d’une organisation, il est essentiel de ne pas négliger les principes de base. Les mots de passe, par exemple, constituent souvent la première ligne de défense pour la plupart des systèmes numériques. Leur importance ne saurait être surestimée, et pourtant ils restent l’un des vecteurs les plus couramment exploités lors des cyberattaques.

C’est là que NordPass pour les entreprises prend tout son sens. Il offre plus qu’un simple endroit sécurisé pour stocker les mots de passe. Il fournit un environnement chiffré, garantissant que les identifiants sensibles sont protégés des regards indiscrets. Des fonctionnalités telles que le générateur de mots de passe permettent aux utilisateurs de créer des mots de passe forts et difficiles à pirater, tandis que le contrôle de la santé des mots de passe permet d’évaluer la force des mots de passe stockés. En outre, grâce à l’analyse des fuites de données, les organisations peuvent anticiper les menaces potentielles en étant alertées si leurs domaines ou leurs e-mails ont été détectés dans le cadre d’une fuite de données.

En fin de compte, s’il y a une chose à retenir de cet article, c’est qu’il n’existe pas de solution unique en matière de sécurité des entreprises. Si les tests d’intrusion sont cruciaux et peuvent fournir des informations précieuses, il est essentiel de ne pas négliger les outils de sécurité fondamentaux tels que NordPass.

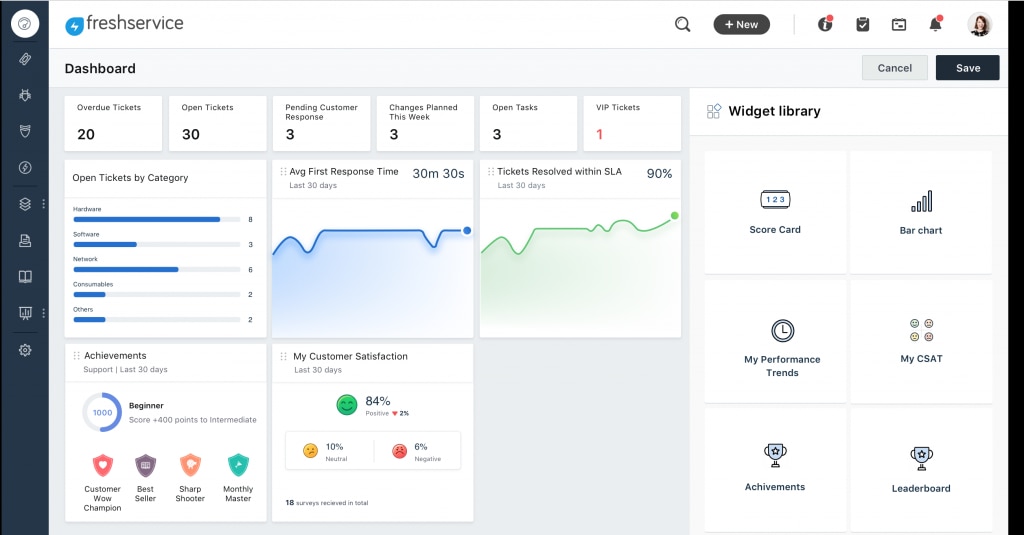

L’ITSM est le sigle d’« Information Technology Service Management », soit « gestion des services informatiques » en français. Concrètement, il s’agit d’un ensemble de solutions, d’acteurs et de technologies qui permettent à une entreprise d’améliorer la manière dont elle utilise la technologie de l’information.

https://nmap.org/book/toc.html

nmap

nmap -O adresse ip de mon ordinateur

nmap -sV adresse ip de mon ordinateur

nmap -sV

https://www.wifipineapple.com/downloads

Évaluations des meilleurs outils de gestion des services informatiques

Rédigé Staff Contributor on mai 20, 2021

De plus en plus, les entreprises font appel à la technologie pour exécuter leurs opérations quotidiennes. Les équipes informatiques doivent donc dispenser un service irréprochable pour assurer le bon déroulement de leurs opérations. Pour améliorer la qualité du support, les équipes informatiques font appel à une pratique appelée la gestion des services informatiques (ITSM) et à des logiciels adaptés à cette fin.

Qu’est-ce qu’un logiciel ITSM ? J’en entends parler en termes vagues et vais donc profiter de cette publication pour vous donner une explication claire. Dans le guide suivant, je parle de processus ITSM, des avantages qu’ils présentent pour une entreprise et des meilleurs outils ITSM que vous devriez utiliser pour développer des pratiques conseillées dans ce domaine.

En raison de sa convivialité, de ses fonctionnalités premium et intuitives, le logiciel ITSM que je choisis comme étant le plus performant sur le marché est SolarWinds® Service Desk. Lire des évaluations plus détaillées sur les fonctionnalités des outils ITSM>>

Qu’est-ce que la gestion des services informatiques ?

Types de logiciels ITSM

Avantages de l’ITSM

Meilleurs logiciels ITSM

Choix de la meilleure solution ITSM

Qu’est-ce que la gestion des services informatiques ?

La gestion des services informatiques, ou ITSM, qualifie toute activité de support ou de gestion du cycle de vie des services informatiques. Elle implique la gestion des individus, des pratiques et de la technologie pour que les entreprises puissent exploiter au mieux leurs actifs informatiques.

La gestion des services informatiques est un domaine très diversifié, donc difficile à définir. En effet, elle incorpore de nombreux aspects des processus métiers. Elle englobe les utilisateurs finaux et leur expérience, les services (y compris les applications, l’infrastructure, le matériel, etc.), la qualité des fonctionnalités de résolution des problèmes informatiques, le coût et le budget, mais également les fonctions commerciales quotidiennes et principales.

Pour pouvoir « cerner » le système ITSM, vous devez comprendre que les équipes informatiques ne sont pas toujours impliquées dans tous les domaines d’une activité. Une équipe marketing n’a pas les mêmes besoins qu’une équipe du service clientèle et l’employé en déplacement n’a pas besoin du même ordinateur que celui qui travaille à son bureau. Pour renforcer le lien entre les besoins d’un employé (ou client) et les services que l’équipe informatique peut offrir, les entreprises doivent utiliser un logiciel ITSM. Sans ce logiciel, les équipes informatiques auront des difficultés à dispenser un support adapté.

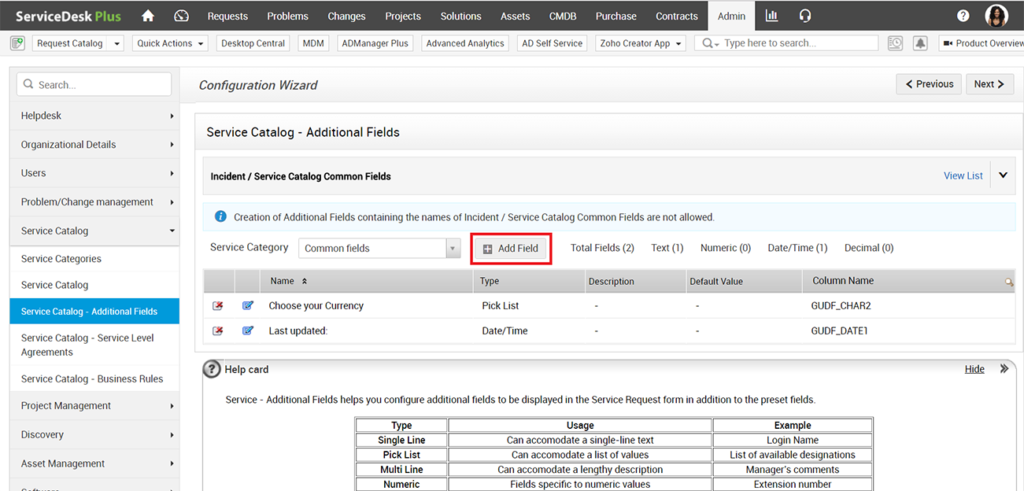

Types de logiciels ITSM

Il existe de nombreux outils ITSM qui offrent des fonctionnalités diverses et dont la qualité des performances varie d’un produit à un autre. Pour les besoins de ce guide, je vais présenter trois outils que les équipes informatiques peuvent utiliser pour améliorer instantanément la gestion de leurs services informatiques : les centres d’assistance, les services de support technique et les utilitaires de surveillance des serveurs et applications.

- Les centres d’assistance sont principalement des centres de communication qui représentent un point de contact unique entre une entreprise et ses clients ou employés. Leur fonction principale est de rationaliser la communication, en interne comme en externe.

- Les services de support technique font partie d’une catégorie semblable. Ils aident les entreprises à résoudre les problèmes des clients en automatisant les pratiques de résolution des réclamations. Ce type de logiciel implique habituellement les processus de gestion des tickets d’une entreprise. Un outil de support technique performant peut améliorer considérablement le taux de résolution des incidents, pour les clients et les employés.

- Les utilitaires de surveillance des serveurs et des applications surveillent et gèrent les performances des dépendances des applications, la durée des transactions et l’expérience globale des utilisateurs.

Avantages d’une solution ITSM

L’ITSM est un composant essentiel de rationalisation de vos activités commerciales. Une solution ITSM efficace élimine toutes les discordances entre les utilisateurs finaux et les professionnels de l’informatique, gère la relation globale entre les deux et permet de résoudre les conflits. L’utilisation d’une solution ITSM présente de nombreux avantages que je vais exposer dans ce document.

- Alignement métier : l’un des principaux avantages d’une solution ITSM est qu’elle permet à l’équipe informatique de comprendre plus précisément les exigences de l’entreprise. On appelle cela l’alignement métier, qui implique que toutes les parties prenantes sont sur la même longueur d’onde et partagent les mêmes objectifs. Lorsqu’une solution ITSM est bien conçue, les processus sont bien plus évolutifs. En outre, vous pouvez les répliquer et ainsi gagner du temps et économiser des ressources.

- Augmentation de la productivité : l’un des avantages évidents d’une solution ITSM efficace est qu’elle permet d’augmenter la productivité de l’équipe informatique, grâce notamment au fait que les rôles et les responsabilités associées de chaque membre de l’équipe sont plus clairement définis.

- Satisfaction des utilisateurs finaux : lorsqu’une équipe est plus productive, les utilisateurs finaux sont plus satisfaits et cela favorise la réussite globale d’une entreprise. Une solution ITSM garantit aux utilisateurs finaux la prestation d’un service optimal et s’assure que leurs attentes sont raisonnables.

- Amélioration de la résolution des problèmes : une solution ITSM permet également d’optimiser les processus de résolution des problèmes en limitant le temps requis entre l’identification d’un incident et l’implémentation d’une solution. En vous donnant accès à des analyses détaillées, une solution ITSM vous permet de mesurer vos performances pour pouvoir les améliorer. La solution vous aide à adopter une approche plus proactive des incidents en vous permettant d’intervenir de manière préemptive avant qu’un problème n’ait le temps de faire des dégâts. En outre, une solution ITSM facilite considérablement l’identification des problèmes pour les empêcher de se reproduire.

Sachez que toute amélioration des services informatiques a un impact positif sur l’activité dans son ensemble. Par exemple, une équipe informatique proactive capable de résoudre plus rapidement des problèmes peut rester en phase avec les innovations du marché. En optimisant l’efficacité des processus de résolution des problèmes et la satisfaction des utilisateurs finaux, les membres des équipes informatiques sont plus disponibles. Autrement dit, ils sont plus efficaces. - Conformité : pour terminer, une solution ITSM garantit la conformité de votre entreprise à toutes les exigences réglementaires pertinentes pour vous éviter d’avoir à vous soucier du statut de conformité de votre entreprise.

Meilleurs outils ITSM

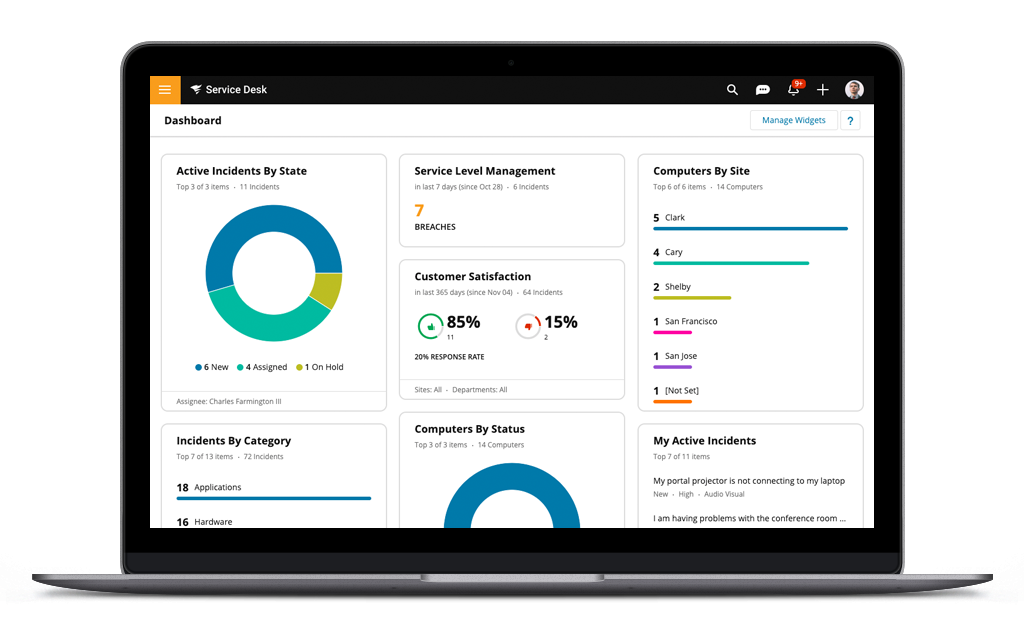

SolarWinds Service Desk (anciennement appelé Samanage) est un logiciel ITSM Cloud fiable et robuste. Il propose une foule de fonctionnalités, du suivi de la gestion des changements aux bases de connaissances auto-générées, susceptibles d’aider les équipes informatiques. En outre, SD permet aux utilisateurs de gérer les tickets de service et les actifs de l’entreprise à partir d’un smartphone ou d’une tablette. Cela en fait un outil idéal pour les environnements comptant de nombreux appareils ou pour les employés qui travaillent à distance.

Une des fonctionnalités clés de Service Desk est l’authentification unique (SSO – single sign-on). Alors que de nombreux centres d’assistance ne prennent en charge SSO que via Google Apps ou Microsoft Active Directory, SolarWinds Service Desk prend les deux en charge. Il est donc facile à intégrer dans des applications comme Salesforce, OneLogin, etc.

Ce que je préfère dans Service Desk, c’est qu’il est facile à installer et à personnaliser. Puisqu’il est vendu prêt à l’emploi, les administrateurs n’ont pas à se soucier de la personnalisation fastidieuse du logiciel pour répondre à leurs besoins.

Service Desk est également hautement évolutif, et c’est un avantage de taille. SolarWinds facture l’utilisation du logiciel par agent et par appareil surveillé. Ainsi, vous ne payez que pour les services dont vous avez besoin. Tout type d’entreprise peut donc utiliser cet outil, quelle qu’en soit la taille et quelles qu’en soient les exigences.

Le tableau de bord à la disposition intuitive est une autre fonctionnalité digne d’être mentionnée. Il ne présente que les informations et indicateurs clés. Vous n’avez donc pas à passer au crible des statistiques sans intérêt. Il affiche une vue d’ensemble que vous pouvez explorer pour obtenir davantage d’informations. Vous pouvez l’essayer en téléchargeant une version d’essai gratuite de 30 jours de SolarWinds Service Desk.

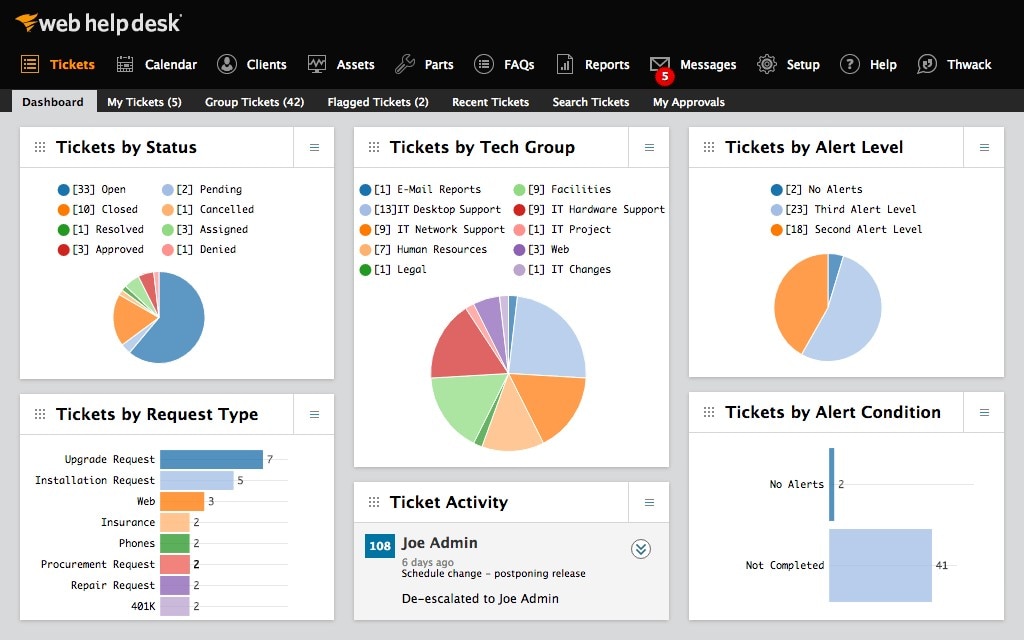

Alors que ces deux solutions ITSM sont efficaces, SolarWinds Service Desk et SolarWinds Web Help Desk présentent des différences considérables. Par exemple, Service Desk est un outil Cloud alors que Web Help Desk est une solution installée sur site.

Les deux solutions incluent les fonctionnalités suivantes : une base de connaissances, un outil de génération et de gestion de tickets, des portails de service et des outils de gestion des actifs, des changements et des problèmes. Toutefois, WHD n’est pas localisé dans plusieurs langues, n’assure pas la gestion des versions et n’intègre pas de base de données de gestion des configurations ou de catalogue de services.

Par rapport à Service Desk, WHD présente une conception un peu plus minimaliste tout en vous donnant accès à des fonctionnalités puissantes de génération et de gestion de tickets de support technique. De nombreuses entreprises utilisent WHD comme un véritable utilitaire de gestion de tickets, mais il peut également servir de gestionnaire d’actifs extrêmement performant.

La fonctionnalité la plus intéressante de WHD est son tableau de bord intuitif. Les utilisateurs peuvent naviguer facilement entre les onglets et les plates-formes pour rechercher un ticket de support ou vérifier si un actif est disponible. Le tableau de bord inclut des onglets pour les composants suivants : calendrier, clients, actifs, pièces, FAQ, rapports et messages. Puisque les représentations graphiques sont dynamiques, l’interprétation des données est une tâche simple, voire agréable.

Une des fonctionnalités les plus remarquables de cet outil permet aux agents d’affecter des actifs à des tickets de clients pour aider les administrateurs informatiques à assurer le suivi des problèmes en cours de résolution et des outils utilisés à chaque étape. Vous pouvez également facilement intégrer WHD à des systèmes hérités, ce qui en fait une solution viable pour tout type de marché vertical. Il s’intègre également à d’autres produits pour constituer une solution informatique complète et extrêmement fonctionnelle.

Web Help Desk est disponible pour Windows, Windows Server, Linux et Mac OS, et inclut une version d’essai gratuite de 14 jours. Sinon, vous pouvez essayer la version gratuite de WHD qui propose des capacités limitées.

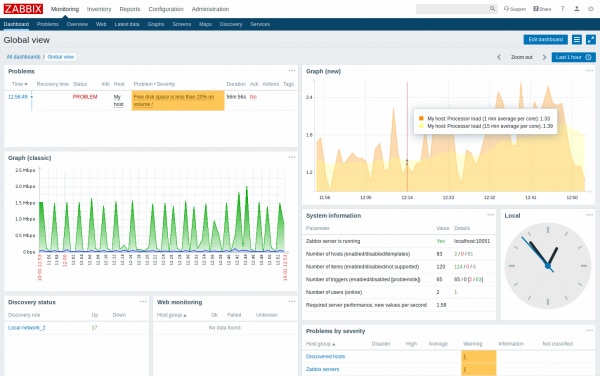

Zabbix est un outil informatique populaire open source de surveillance des serveurs. Il se démarque des autres outils ITSM open source, car il ne propose aucune version commerciale – il est entièrement open source et gratuit. Il est particulièrement adapté à la gestion des changements de configuration.

Zabbix vous permet de surveiller presque tous les types de composants, à savoir les réseaux, les serveurs, le Cloud, les applications, et bien plus. Zabbix a été conçu de manière à être le plus polyvalent possible et il prend même en compte les besoins de secteurs spécifiques, notamment des suivants qui sont mentionnés comme secteurs auxquels il s’adresse : commerce de détail, énergie, banque, aérospatial, finance, éducation, gouvernement, marketing, santé, informatique et télécommunications. Zabbix suggère des modes d’exploitation optimaux de sa plate-forme par chacun de ces secteurs, en exposant ses avantages éprouvés et divers cas d’utilisation. (Vous trouverez ici un exemple d’utilisation de la solution Zabbix par le secteur de l’informatique et des télécommunications). Même si la plupart de ces secteurs n’ont aucun rapport avec votre activité, le fait que Zabbix en tienne compte prouve bien que l’entreprise s’intéresse aux besoins de ses clients.

Même si j’apprécie les outils open source comme celui-ci, j’hésite à opter pour Zabbix. Les utilisateurs auront certainement quelques difficultés à se familiariser avec ce logiciel. Ils devront passer plus de temps à personnaliser ses fonctionnalités en fonction des besoins de leur activité et faire preuve de savoir-faire à cet effet, et même alors, ce produit risque de ne pas être à la hauteur des besoins de l’entreprise en matière de fiabilité.

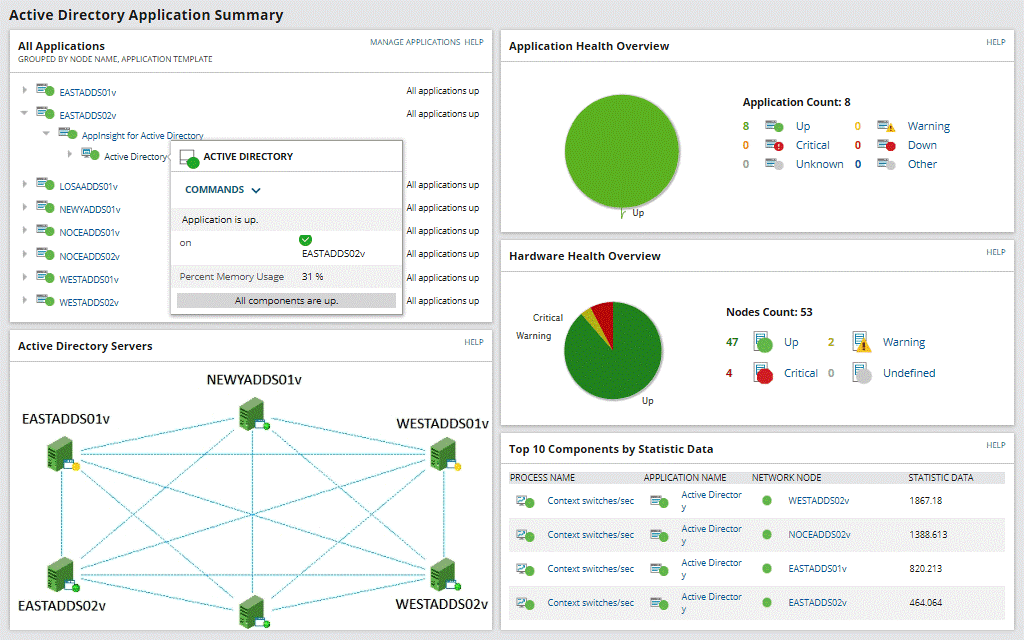

SolarWinds offre un vaste portefeuille de produits de surveillance dont Server & Application Monitor fait partie. SAM est un outil ITSM de pointe capable de surveiller plus de 1 000 applications à la fois.

À l’heure actuelle, de nombreuses entreprises utilisent une infrastructure Cloud et des serveurs physiques. Cela dit, un des principaux avantages de SAM est qu’il peut surveiller et assurer le suivi d’applications déployées dans le Cloud sur Amazon Web Services ou Microsoft Azure. Il est également facile à utiliser et vous pouvez le configurer en quelques minutes, mais aussi personnaliser le tableau de bord, les dépendances et les alertes selon votre environnement et les exigences de votre entreprise.

La liste des fonctionnalités de SAM est longue, mais on peut citer entre autres la surveillance de la taille des fichiers de données et de journaux pour vous permettre de contrôler la capacité et d’empêcher l’épuisement de votre stockage. SAM propose également un tableau de bord intéressant qui regroupe tous les indicateurs de performance des serveurs dans un environnement dynamique facile à utiliser. Une des raisons justifiant la popularité de SAM est qu’il ne se contente pas d’assurer la surveillance élémentaire des serveurs : il sert également d’outil de surveillance des inventaires des actifs, des applications, des systèmes d’exploitation, du matériel et de la virtualisation.

C’est un outil très polyvalent proposant de nombreuses fonctionnalités et adapté à la gestion des services informatiques dans une entreprise, grâce à la découverte automatisée des serveurs et des bases de données et à sa capacité de surveillance sans agent. Une version d’essai gratuite est disponible.

Le logiciel Jira Service Desk, publié par Atlassian, est à la fois une solution de gestion des services informatiques Cloud et sur site. Il est bien connu pour sa fonction de libre-service efficace. Cette solution est conviviale et les clients peuvent résoudre eux-mêmes leurs tickets et questions en accédant à sa base de connaissances.

Son prix est abordable et les tarifs clairement indiqués, ce qui est appréciable. Vous pouvez être rapidement opérationnel grâce à une configuration et à un paramétrage sans code. Si vous recherchez une solution efficace dès sa première utilisation, SAM peut être un bon choix. Le système est prêt à l’emploi presque immédiatement. Une fois installé, vous pouvez le configurer selon vos besoins.

Vous pouvez intégrer cet outil à d’autres programmes Atlassian, y compris Statuspage, Opsgenie, Confluence et Jira. En combinant ces outils, vous pouvez mettre en place une solution transparente. Vous avez également la possibilité d’étendre les fonctionnalités de Jira Service Desk grâce à des applications de la place de marché Atlassian. Avec plus de 1 000 applications et intégrations disponibles, Jira Service Desk fonctionne comme vous le paramétrez.

Sa tarification transparente fait également de Jira Service Desk un produit extrêmement évolutif. Vous pouvez payer à l’utilisateur ou au mois, ce qui facilite les mises à niveau au fur et à mesure que votre activité se développe. Si vous avez entre un et trois agents, vous pouvez utiliser Jira Service Desk gratuitement, sans obligation.

Jira Service Desk regroupe également une communauté croissante qui bénéficie d’un support avancé. Jira inclut un site de documentation bien alimenté et une communauté en ligne comptant des « experts du produit ». Le forum en ligne est présenté sous forme de questions, de discussions et d’articles. Pour les clients qui utilisent le Cloud, il existe même une page de support de Jira Service Desk pour le Cloud.

Ce produit pourrait m’intéresser, mais sa fonction de support technique n’est pas au point. Le tableau de bord n’est pas vraiment conçu pour les utilisateurs non initiés, surtout parce qu’il se bloque souvent. Il a beau avoir l’avantage d’être orienté vers le client, cela ne suffit pas à toutes les entreprises. Une version d’essai gratuite de 7 jours de Jira Service Desk est disponible.

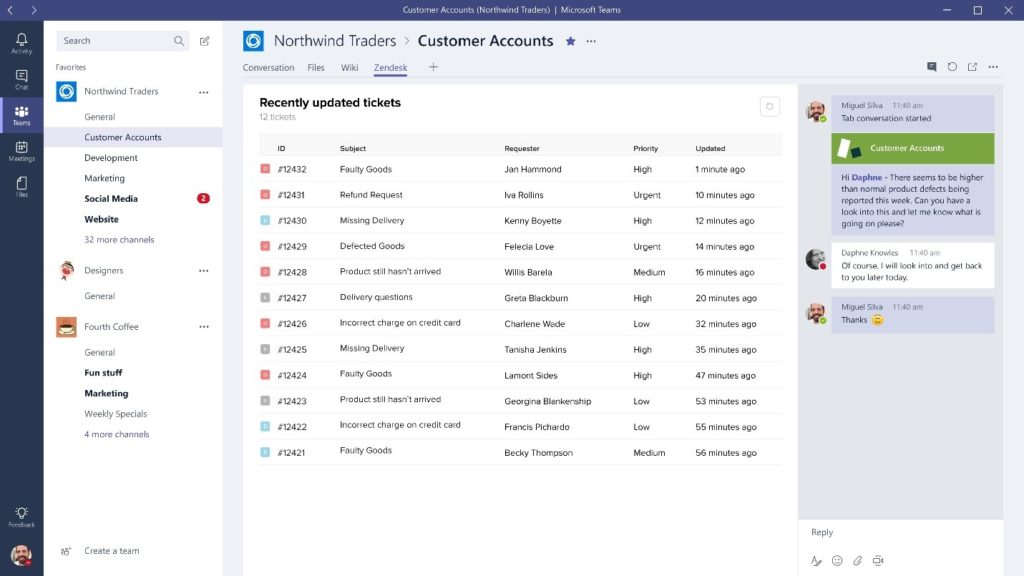

Zendesk intègre une solution Cloud de gestion du support technique qui propose des outils personnalisables pour mettre en place un portail de service clientèle, une base de connaissances et des communautés en ligne. La fonctionnalité la plus intéressante est sans aucun doute le chat en direct qui est déployé via une console personnalisée permettant aux utilisateurs de communiquer plus facilement avec leurs clients.

Zendesk Suite est un outil très populaire auprès des entreprises offrant des services d’abonnement. Ce programme convivial est extrêmement fonctionnel et il place la capacité d’interaction via plusieurs canaux en haut de la liste de ses priorités. Les clients peuvent soumettre des questions au support technique via e-mail, chat, divers réseaux sociaux et par téléphone. Puisque tous ces échanges sont regroupés sur une console unifiée et centralisée, l’expérience de l’agent chargé de répondre aux questions est donc organisée et efficace. Les agents ne doivent pas passer d’une plate-forme à une autre pour consulter les questions des clients, ce qui limite considérablement le risque de passer à côté de certains tickets.

L’autre avantage de Zendesk Suite est que votre équipe bénéficie toujours d’un support étendu. Zendesk appelle ce processus « support du support », lequel consiste à mettre à la disposition de votre équipe des informations détaillées pour lui permettre d’optimiser sa productivité. La plupart des outils s’efforcent de faciliter l’expérience de l’utilisateur final. Il est donc rassurant de constater qu’un programme s’intéresse également à l’équipe informatique qui assure le service.

L’interface de Zendesk destinée à votre équipe est également dynamique et stimulante et se concentre autant sur votre expérience de la plate-forme que sur le résultat dont bénéficie l’utilisateur final. Le tableau de bord est simple et ne nécessite pas de formation interminable, ce qui permet à votre équipe d’être opérationnelle rapidement.

Comme je l’ai indiqué, Zendesk est un outil personnalisable. Il vous permet de personnaliser vos macros et de les partager avec vos agents. Vous pouvez également personnaliser les réponses et les publier sous la forme de solutions globales pour éviter d’avoir à réécrire constamment des informations se recoupant. Le processus consistant à répondre aux questions est donc plus efficace, car, souvent, elles se répètent. Zendesk vous permet même de choisir le mode d’affichage de vos questions, à savoir, par groupe, par statut du ticket, par agent affecté ou d’autres conditions.

Les capacités d’intelligence artificielle de Zendesk valent également la peine d’être mentionnées. L’outil intègre une fonction appelée Answer Bot (Robot de réponse) qui peut occuper vos clients pendant qu’ils patientent ou même les aider à résoudre un problème sans agent. Le robot fait appel à l’intelligence artificielle pour répondre aux questions des clients en leur transmettant des informations utiles sous la forme de liens vers du contenu. Comme cela peut se produire avec l’intelligence artificielle, les réponses peuvent ou non être pertinentes, mais dans l’ensemble cet utilitaire est utile et permet de gagner du temps.

Aussi étrange que cela puisse paraître, ce logiciel peut parfois sembler trop convivial et intuitif. J’ai souvent pensé que je passais à côté de fonctions intéressantes, car tout semblait si rationalisé. Sachez également qu’il est impossible de personnaliser tous les paramètres d’un formulaire, donc difficile de personnaliser les rapports et analyses. Vous pouvez télécharger une version d’essai gratuite de Zendesk Suite.

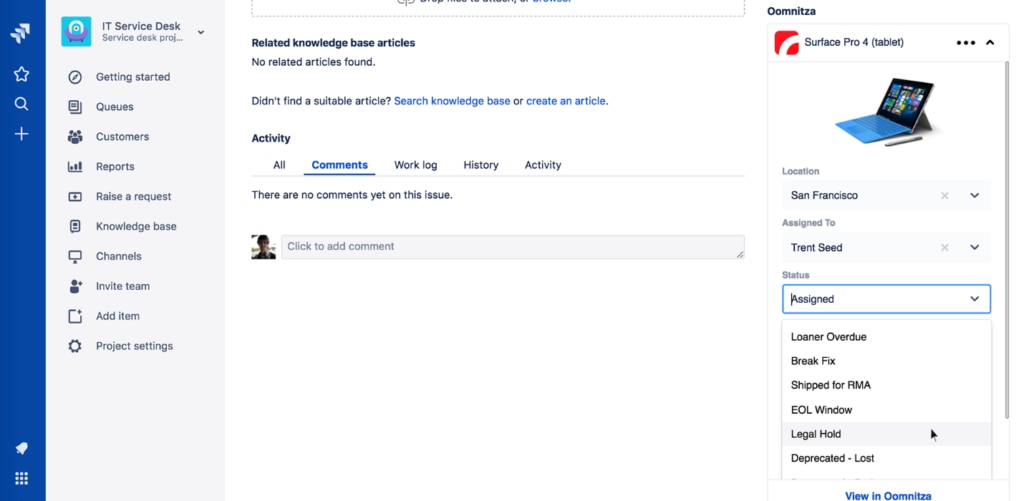

ManageEngine ServiceDesk Plus ne se contente pas d’être un simple utilitaire de support technique. C’est également un outil ITSM efficace dont les fonctionnalités sont particulièrement conçues pour les opérations du service ITIL (Information Technology Infrastructure Library). Il gère les demandes de changement, les contrats SLA, les contrats de maintenance, les licences logicielles, la disponibilité et la configuration. Toutes ces opérations sont liées à l’utilitaire de support technique, mais elles n’en restent pas moins essentielles pour l’efficacité globale et le champ d’action de ServiceDesk Plus.

ManageEngine est bien connu pour ses produits informatiques de pointe dans le secteur. En tant que développeur, l’entreprise est extrêmement fiable, reconnue pour ses performances au fil des ans, et la conception de tous ses outils est intelligente. ServiceDesk Plus fait partie de ces outils et présente l’avantage supplémentaire de pouvoir être intégré à d’autres modules de gestion des actifs informatiques de ManageEngine. En combinant ces outils, vous pouvez mettre en place une suite unifiée et rationalisée de fonctionnalités de gestion et de surveillance des infrastructures.

Tout comme les logiciels ITSM concurrents intégrant des fonctionnalités de support technique, ServiceDesk Plus propose des utilitaires qui accélèrent et simplifient le processus de soumission de questions. Les clients peuvent poser des questions par téléphone, e-mail ou sur le Web. Elles sont alors transmises automatiquement aux agents selon vos paramètres personnels et vos préférences. Si vous souhaitez que certains tickets soient affectés à un groupe spécifique ou à un technicien spécialiste, vous pouvez le paramétrer via la console. Vous pouvez également définir des règles qui vous permettent de classer des tickets par catégorie, de spécifier un groupe d’utilisateurs, un service ou un équipement défectueux. En combinant ces paramètres et ces personnalisations, vous avez la possibilité de mettre en place un flux de travail essentiellement automatisé et de réduire considérablement toute intervention manuelle nécessaire.

ServiceDesk Plus se décline en trois versions : Standard, Professional et Enterprise. La version Standard vous permet d’accéder au support technique et aux outils de gestion des contrats SLA, alors que le package Professional inclut la découverte des actifs informatiques, ainsi que la gestion des contrats et des actifs. Si vous avez besoin de fonctions ITSM plus avancées, c’est la version Enterprise qu’il vous faut. Ce package gère la configuration, les produits et les changements, mais intègre également toutes les fonctionnalités incluses dans les packages Standard et Professional.

ServiceDesk Plus est disponible pour Linux et Windows Server. Vous pouvez l’utiliser comme un outil sur site ou hébergé dans le Cloud. Une version d’essai gratuite de 30 jours est disponible au téléchargement. Vous pouvez également planifier une démo.

Freshservice assure la gestion des incidents, des actifs et des changements, et intègre des utilitaires de gestion des versions et un catalogue de services. Cet outil est facile à utiliser et rapide à configurer. Aucune formation n’est requise et vous pouvez personnaliser le logiciel pour l’utiliser dans un contexte informatique ou non informatique.

Freshservice propose un support multicanal. Vous pouvez donc automatiser les tâches et répondre à des questions transmises via e-mail, le portail en libre-service, la fonction de chat, par téléphone et des échanges en personne, le tout à partir d’une plate-forme unifiée. À mon avis, l’un des principaux avantages de cet outil est qu’il se soucie du niveau d’engagement des agents : avec Freshservice, les agents s’amusent en répondant aux questions, car l’expérience est stimulante. Après tout, les agents satisfaits sont plus productifs. C’est un petit détail que d’autres fournisseurs ignorent, mais qui fait une grande différence en termes d’efficacité des agents.

Les utilitaires de gestion des actifs de Freshservice ciblent vos appareils et leurs configurations afin de protéger leurs paramètres contre tout changement non autorisé ou indésirable et de déployer des correctifs sur le firmware. Par ailleurs, la gestion des versions veille en priorité à ce que des versions logicielles aux normes soient installées dans toute l’entreprise, et les mises à jour sont automatiques. Vos produits sont ainsi toujours à jour et fonctionnent comme il convient pour empêcher tout problème à long terme.

L’application mobile, disponible pour iOS et Android, est une autre fonctionnalité remarquable. Elle permet aux agents d’avoir un accès permanent à Freshservice pour pouvoir répondre aux questions importantes des clients à tout moment et où qu’ils se trouvent. L’application présente une conception intuitive et, contrairement à bien d’autres, elle est tout à fait adaptée au format mobile.

L’environnement Freshservice est basé sur le Cloud et donc accessible à partir de tout appareil connecté à Internet. Avec les données mobiles, vous pouvez également accéder à l’outil via l’application mobile. Le problème que présente cette fonctionnalité est que certains utilisateurs préfèrent des programmes installés sur site, car s’ils sont basés sur le Cloud, leur performance dépend des vitesses Internet qui ne sont pas toujours fiables.

Si vous souhaitez essayer Freshservice, il existe une version d’essai gratuite disponible pendant 21 jours. L’outil est proposé sous la forme de quatre packages : Blossom, Garden, Estate et Forest. La version Forest destinée aux entreprises est la plus complète en termes de fonctionnalités et d’utilitaires.

Choix de la solution ITSM appropriée

Pour les entreprises qui souhaitent implémenter ou améliorer des processus ITSM, il existe plusieurs outils sur le marché. Que vous souhaitiez surveiller des applications ou fournir du support à vos clients, je souhaite dans ce guide vous communiquer les informations dont vous avez besoin pour prendre des décisions plus informées en matière de gestion des services informatiques, y compris les outils qui peuvent vous aider à exploiter au mieux les solutions ITSM. À toutes les entreprises, je recommande SolarWinds Service Desk qui représente une offre de haute qualité proposant plusieurs fonctionnalités capables de prendre en charge une infrastructure ITSM robuste.

https://www.securitum.com/services.html

Infrastructure

Pentest (Pentest)

-

LAN : Combien y a-t-il d’hôtes actifs dans le réseau LAN (serveurs, routeurs, pare-feu, ordinateurs, imprimantes, ordinateurs portables, etc.) ?

-

LAN : Combien y a-t-il d’emplacements LAN physiques ?

-

LAN : Est-il possible de tester l’ensemble du réseau à partir d’un seul endroit ?

-

LAN : Est-il possible d’effectuer des tests à distance sur les machines du réseau interne (LAN) ?

-

WAN : Combien d’adresses IP publiques (ou quel masque de sous-réseau) seront analysées ?